芯片公司的信息安全痛点如何解决 机密信息泄露频发 (芯片公司的信誉怎么样)

作为芯片开发中至关重要的环节,工具链的存在往往比较低调。因为一方面,其价值难以直接呈现在最终产品里,另一方面,其To B的性质也使得受众群体仅限于开发者。

但实际上,工具链却是决定终端产品优劣的关键所在,毕竟它直接决定产品主控芯片的性能,还保护着系统的信息安全。

那么在今天,芯片市场对开发工具的具体需求是什么?开发工具又如何解决芯片开发的痛点?

近日,来自嵌入式软件开发和服务供应商IAR的亚太区副总裁Kiyo Uemura,便在IAR深圳办公室带来了一场关于芯片开发工具的主题分享,并对上述问题进行了解答。

机密信息泄露频发,信息安全成芯片公司痛点

一直以来,芯片公司在开发产品的过程中,最大的难处常常不是如何实现功能,而是如何解决此过程中出现的问题。正如开发过程中的程序员,难处往往不是写代码,而是改bug。

而程序员面临的问题,只是产品开发过程的一个缩影。对于一家芯片公司而言,漫长的开发周期里还充满了各式各样的复杂问题,包括产品是否满足功能安全、代码体积是否超标、能否保证信息安全等等。

而以上种种问题里,目前最让芯片公司头疼的便是信息安全。

了解到,目前芯片市场对信息安全重视程度正逐渐升高。其原因为市面上出现了很多“山寨芯片”,一些不法分子通过将芯片的执行代码非法复制到PCB板上,并重新封装进行销售盈利。

此外,一些公司的核心算法,也常常在客户测试时被泄露,使得算法这样的非硬件资产丢失原有价值。

以上现象的存在,不仅让芯片公司的权利受到侵犯、收入受到影响,更对市场造成了严重破坏。

正因如此,芯片市场对产品信息安全的需求不断增大。目前一些规模较大的公司,甚至会设立Security团队,以保护自家产品的信息安全。但单独成立团队不仅成本过高,也容易分散开发者的精力,并且一些初创公司并无充裕的资金多建立一个团队。

于是,提供开发工具平台的IAR,便规划了5S+4A的策略,以解决此问题。

Kiyo表示,5S便是Safety(功能安全)、Security(信息安全)、Speed(响应速度)、Size(代码体积)、Support(售后支持);4A便是Authentication(认证)、Anti-Cloning(防克隆)、Active IP protection(主动IP保护)、Anti-rollback(防回滚)。

但IAR的策略,并非仅在开发工具上进行升级迭代,而是针对从芯片立项到进入终端设备的全产品周期,建立了端到端解决方案。

解决芯片信息安全问题,IAR靠的不止是开发工具

Kiyo表示,IAR对客户进行过满意度调查,75家客户中82%表示满意或非常满意。

Kiyo还提到,目前业内对IAR的认识更多停留在开发工具,但实际上IAR不仅提供IDE、编译器及调试器等,还提供端到端的安全解决方案。这点实际上从IAR的5S+4A策略就有所体现。

据了解,在IAR的安全解决方案里,其开发工具已通过TÜV SÜD认证,客户可签订特殊功能安全协议以获得长期技术支持,并在协议有效期内无限更新安全证书。目前其解决方案已覆盖10个功能安全标准,并支持多种工具,可灵活满足各种架构的需求。

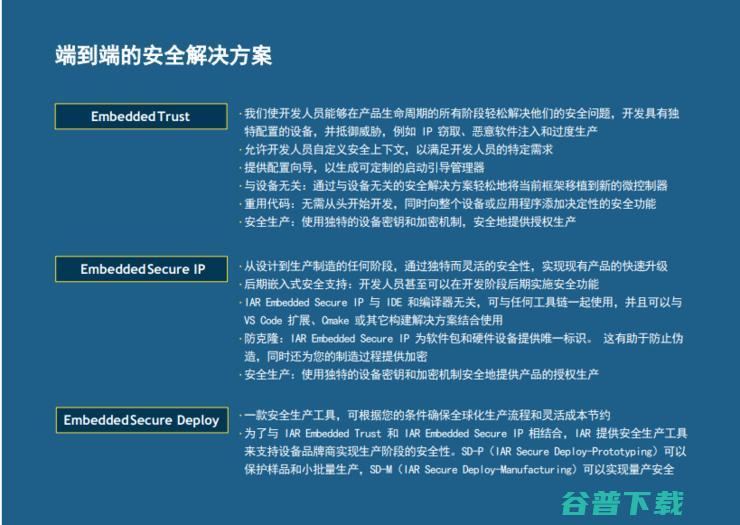

具体来看,IAR的安全解决方案主要按产品周期分为三个部分:EmbeddedTrust、EmbeddedSecure IP、EmbeddedSecure Deploy。

而这其中的实现方法,Kiyo则是强调了上文提到的4A:Authentication(认证)、Anti-Cloning(防克隆)、Active IP Protection(主动IP保护)、Anti-rollback(防回滚)。

-Authentication

通过加密认证设备的身份、受保护的数据和机密信息,并且只运行正版固件和更新,所有这些均基于在每个设备中建立的信任锚,并且该锚无法被破坏。

-Anti-Cloning

支持软件应用和设备硬件的唯一识别,从而防止制造过程中的假冒和过度生产。

-Active IP Protection

承诺安全密钥管理机制确保应用只在授权设备上运行,且只在鉴权的安全启动过程后运行。

-Anti-rollback

从产品设计之初,就保护芯片公司的代码、应用程序和设备。防止软件更新后回滚至上一有漏洞的版本,从而被不法分子入侵。

如今,随着联网设备市场的规模逐渐增大,信息安全已受到芯片产业的重点关注,而在产品开发初期就实施安全解决方案,便可使安全保护更简单及便宜。

原创文章,未经授权禁止转载。详情见 转载须知 。