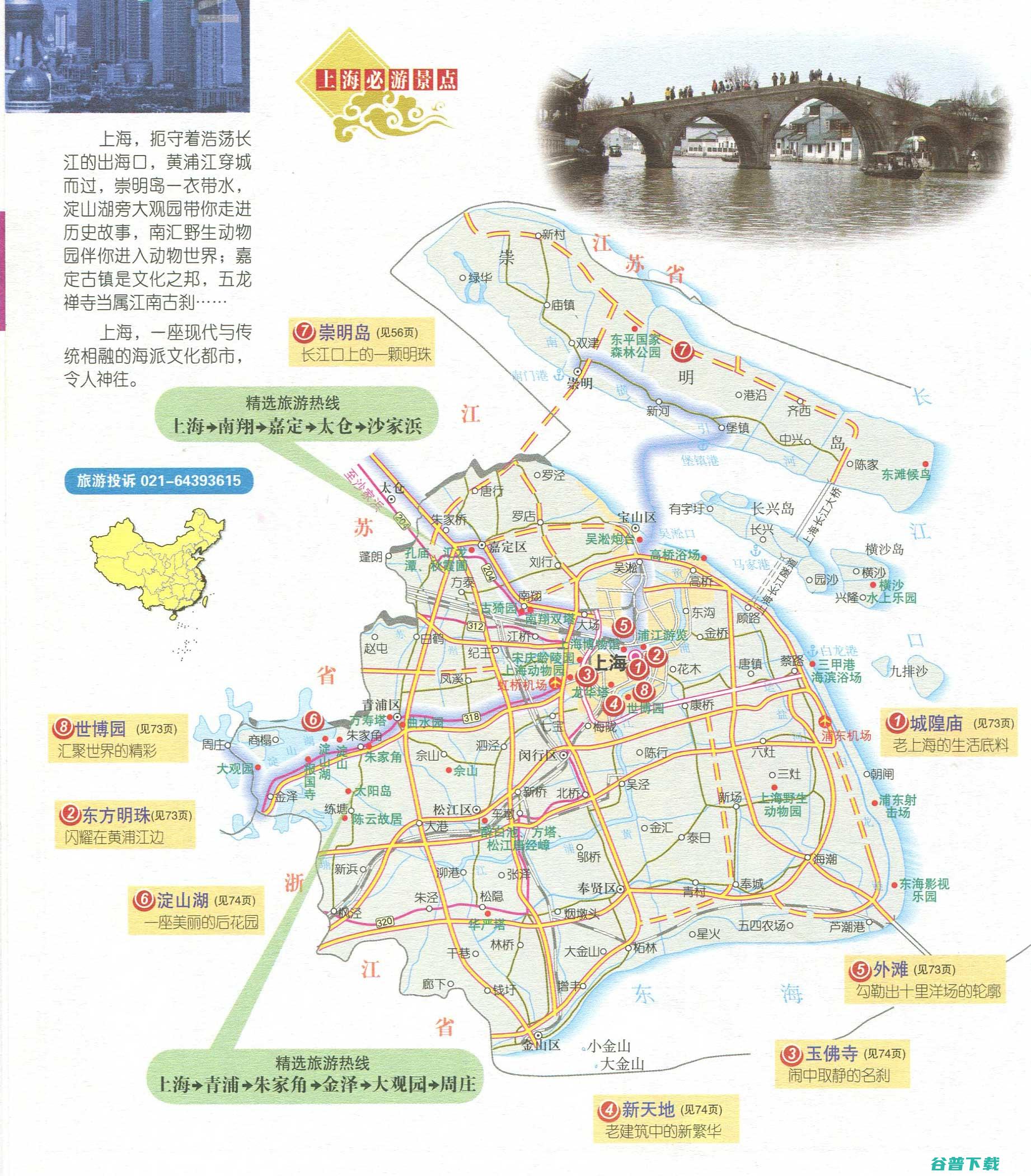

虚拟键盘 3100 泄露 AI.type 你还敢用第三方输入法吗 万用户信息 (虚拟键盘怎么调出来)

时尚的网络用语以及多变的皮肤,第三方输入法往往成为替代手机自带输入法的最佳选择。

但如果这些虚拟键盘会泄露你的数据……

最近,据外媒报道,第三方键盘应用 AI.type因储存信息的服务器未加密保护而泄露了超过 3100 万用户的个人数据。而储存在服务器上超过 577 GB 的用户敏感数据,包括用户的完整名字、电子邮件地址,以及应用安装的时长,甚至每条记录还包括用户的精确位置,如城市和国家。

总部位于以色列特拉维夫的 AI.Type 宣称全球拥有超过 4000 万的用户量。而最先发现其数据库未加密的 Kromtech 安全中心的安全研究人员却质疑其收集用户信息与该虚拟键盘功能无关。

毕竟在研究人员安装 Ai.Type 时发现,用户必须允许其“完全访问”存储在测试 iPhone 上的所有数据,甚至包括曾经的键盘数据。

你以为这就结束了吗?

当然没有,研究人员还在其中某个泄露的数据库中发现了 3.746 亿个手机号码及 1070 万个电子邮箱地址,以及针对不同地区用户 Google 查询的平均信息量、信息字数、用户年龄等数据的统计表格。

一个第三方输入程序为什么需要收集用户手机或平板电脑的全部数据呢?

除此之外,AI.type 分为付费版本与免费版本,而根据其隐私政策,其免费版本收集的用户信息更为详细,包括设备的 MSI 和 IMEI,型号,屏幕分辨率和 Android 版本,甚至还有手机号码、服务商、IP 地址,用户公开的 Google 账号信息,用户在设备上安装的应用列表等。而这些数据一般被该公司用于广告盈利。

安卓用户再次沦陷

稍显奇怪的是,研究人员发现 AI.type 数据库中似乎只出现了 Android 用户的个人信息,也就是说 ios 用户信息未被泄露。

移动安全爱好者无名侠告诉雷锋网,这与 iOS 系统本身防御无关,主要由于 App store 隐私政策禁止一切应用收集用户的个人信息(如电子邮件、序列号等),即 Ai.type 可能并没有收集 iOS 用户的数据,所以不存在 iOS用户信息泄露。另外,这次信息泄露的源头是服务器,ai.type 由于未对服务器的数据进行加密才导致大量泄露,如果服务端存在 iOS 用户的数据,也难以躲过这一场浩劫。

目前 AI.type 的联合创始人Eitan Fitusi 称公司已经对数据库进行了加固操作,但他没有就此事发表评论。

尽管作为英文输入法的 Ai.type 并不会对国内大量用户产生影响,但也引发了围观群众对国内第三方输入法应用的担忧,毕竟这些输入法无时无刻都在上传用户的个人信息。无名侠也在此建议用户禁止输入应用的网络访问。

未对数据库加密的第三方输入法远不止 Ai.type,如此大规模的用户数据泄露的确为厂商敲响了警钟。值得思考的是,如何保证虚拟键盘应用数据库的数据安全?

无名侠告诉雷锋网,目前,Android 应用都会使用 Android 提供的 Sqlite 数据库。Sqlite 数据库本身支持加密,加密的 Sqlite 数据库将不能被直接访问。Sqlite 数据库是存放在用户手机本地的,但即使有加密,也可以通过逆向分析和动态调试等手段获得数据库密码。

当然,这很大程度上取决了系统的安全性,Android 系统在非 root 情况下,应用之间的数据库是不能互相访问,这一定程度上保护了 APP 私有数据的安全性。如果 Android 系统被 Root,那么其它恶意程序就能很容易得访问到正常程序的数据库。所以建议 Android 用户尽量不要 root,iOS 用户尽量不要越狱。

无名侠也建议厂商对本地数据库设置密码并对存储的数据进行二次加密,数据通信采用 HTTPS 协议并对服务器证书进行校验,数据包一律添加签名字段,尽可能保证服务端收到数据的真实性。

(打完这篇文章,雷锋网编辑默默卸载了刚换了皮肤的输入法……)

文章参考自

原创文章,未经授权禁止转载。详情见 转载须知 。